blk.SMITH LLC.はEC-CouncilのATC(Authorized Training Center)として、

ITキャリア推進協会はblk.SMITH LLC.の後援団体として、認定資格養成講座を開講します。

EC-Councilの提供するセキュリティエンジニア向けコースウェアは、世界的に有名な資格の一つで認定ホワイトハッカー(CEH)コースなどがあり、世界145カ国以上で700箇所のトレーニングパートナーを通じて提供されています。2018年2月の時点で累計 30万人を超えるトレーニングを行い、さらに20万人以上の情報セキュリティ専門家が認定者として活躍しています。

また、米国国防総省「CND-SP」の防衛指令8570によって、国防総省の情報システムにアクセスする全てのスタッフが持たなければならない必須資格のひとつとして、CEH(認定ホワイトハッカー)が規定されています。

さらに、セキュリティ関連の資格として米国では平均年収のトップ10にランキングされています。

当社の提供するコースウェアは、セキュリティの専門家(日本人講師)による、日本語化コンテンツを利用し、最新のセキュリティ事情を加味し、網羅的、かつ体系的に実践的な技術を学んで頂ける講座となっております。

高度な防御を実現するため攻撃者の手口や考え方を深く理解した上で各目的別コースへお進み頂く事を推奨します。

ホワイトハッカー コース

ネットワークディフェンダー コース

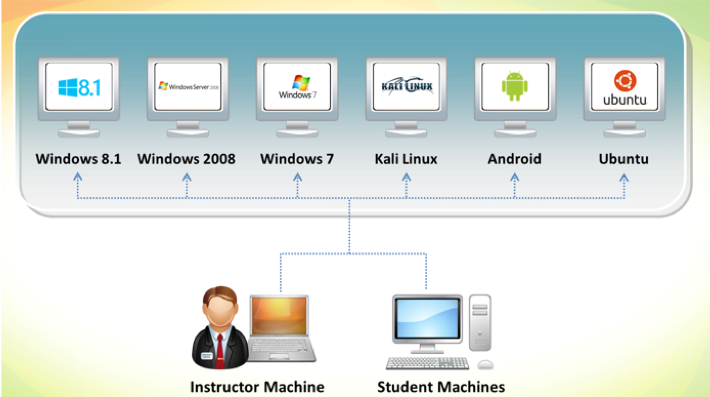

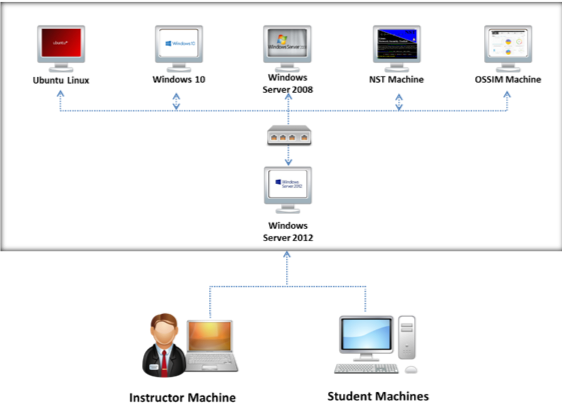

“iLabs”は、EC-Council社が仮想環境上に用意した演習用Labとなります。

必要なのはインターネットに接続可能はPC1台とWEBブラウザだけ。

講座開始から半年間利用できますので、講座終了後も自習やテスト対策の復習に利用可能です。

CEHv10は、ホワイトハッカーを養成する講座です。

合法的にハッキング技術を学び、ハッカーの手法を習得頂く目的で開発されたコースウェアです。

CNDはセキュリティエンジニアを養成する講座です。

ネットワークエンジニアをセキュリティ・エンジニアに育成する目的で開発されたコースウェアです。

日本での展開にあたり、トレーニングコースには日本人講師/日本語テキスト、認定資格試験についても日本語で提供しております。

受講終了後も資格取得までを柔軟にサポートします。

受講内容の不明な部分はオンラインによるサポートを行なっております。

受講日程の調整や受講場所についてもご相談をお受けします。

CEHv10 は、最新のセキュリティ脅威、高度な攻撃手法と、最新のハッキングの技術、ツール、手口、情報セキュリティ対策のリアルタイムでの実演/実用に重点を置いた、 ハッキング手法/情報システム・セキュリティ監査の統合型プログラムです。

各分野に特化した世界各地の専門家が開発したもので、受講者が、サイバー空間の最新の攻撃技術を訓練できるよう常に更新されています。 blk.SMITH LLC.では、最新の教材・環境、経験豊富な講師を用意、受講者の認定ホワイトハッカー取得を支援致します。

| 01 | ホワイトハッキングの紹介 | サイバー攻撃の動向やインターネット環境の概況について。また攻撃者が狙うポイントとは?ハッキングとは?ハッカーとは?そのテクニックの全体像とは?といった基本概念を学びます。 |

|---|---|---|

| 02 | フットプリンティングと調査 | ハッカーが標的を狙う際、下調べとして攻撃対象に関する弱点を探るため個人や企業・団体などの情報(フットプリント)を収集します。その内容や具体的なテクニックについて学びます。 |

| 03 | ネットワークの診断 | ハッカーは標的の調査として、さらにネットワークの状況を調べます。オペレーティングシステム・システムアーキテクチャや稼働しているホスト、実行されているサービスまたその脆弱性などを検索するテクニックを学びます。 |

| 04 | 列挙(Enumeration) | 侵入した攻撃者は、次にシステムからユーザ名、マシン名、ネットワークリソース、共有、およびサービスを抜き取り、さらに深い攻撃プロセスに移ります。ここでは攻撃者がLDAPなどの様々なサービスに問い合わせを実行して、攻撃に使用できる有効なユーザー名、アドレスなどの情報を収集するテクニックを学びます。 | 05 | 脆弱性解析(NEW) | 今までの調査や列挙の手法をさらに推し進め、脆弱性を悪用するための調査手法を学びます。脆弱性の調査だけでなく、評価・分析の手法、役立つソリューションやツールを通じて、脆弱性を管理する側、悪用して攻撃する側、それぞれの考え方を理解し体得します。 |

| 06 | システムハッキング | 今までの調査や列挙により、システムハッキングに必要な情報は集まりました。ここからは遂にシステム本体に致命的な攻撃を行います。認証突破から権限昇格攻撃、主力マルウェア(攻撃アプリケーション)の実行、ファイルの隠蔽や証拠の隠滅等、ハッキングコアとなるテクニックを学びます。 |

| 07 | マルウェアの脅威 | マルウェアの種類や利用方法や挙動、隠蔽のためのラッピング手法や、検体からのリバースエンジニアリング、どうやって伝播させるか?といった流布テクニックまで、ハッキングの主力武器となるマルウェアを詳細に紹介します。 |

| 08 | スニッフィング | 盗聴器をしかけるようにスニッフィングツールを使用して、ネットワークを通過するデータパケットを監視し、キャプチャすることでトラフィックを分析できます。スニッフィングに脆弱なプロトコルや分析手法を学びます。 |

| 09 | ソーシャルエンジニアリング | あらゆる物理的・人間的・詐欺的な技術を用いて秘密情報を開示するよう人々を操る方法について学びます。ソーシャルエンジニアリングでよく狙われるターゲットとしては、ヘルプデスク担当者、技術サポートエグゼクティブ、システム管理者などが挙げられます。標的が自分の貴重な情報について意識していない、またその保護への注意が足りないという事実につけ込むテクニックです。 |

| 10 | サービス拒否(DoS) | サービス拒否/不全を起こさせるDoS/DDoSのテクニックを学びます。DoSの概念や各種ツールだけでなく、ボットネットを利用した攻撃方法についても学びます。 |

| 11 | セッションハイジャック | 難易度の高い攻撃ですが、パケットの流れを監視する事でTCPのセッションを乗っ取り、情報の抽出やコマンドインジェクション、ソーシャルエンジニアリング(詐欺)などの危険な攻撃を実行できます。攻撃者が使うこれらのテクニックについて学びます。 |

| 12 | ファイアウォール、IDS、ハニーポットの回避 | 境界防御として実装されているファイアウォールやIDS、ハニーポット等の防御システムを回避し、進入する方法について学びます。様々な種類のファイヤウォールの動作やハニーポットの原理を理解し、どのように突破するか?を理解します。 |

| 13 | Webサーバへのハッキング | Webサーバはインターネット上に公開され、どこからでも攻撃が可能で、さらに膨大な脆弱性が存在するため防御が難しく、攻撃側からは絶好のターゲットとなります。これらWebサーバに対しての様々な攻撃手法を学びます。 |

| 14 | Webアプリケーションへのハッキング | Webサーバ上に実装されるWebアプリケーションは、脆弱性スタックによりWebサーバ単独よりもさらに攻撃ポイントが増えています。構成ミス、インジェクションの欠陥、クロスサイトスクリプティング等、弱点となるポイントや攻撃テクニックから、Webアプリ全体のハッキングメソッドまでを学びます。 |

| 15 | SQLインジェクション | Webアプリケーションに対する攻撃の中でも代表的かつ、多くの攻撃方法を持つSQLインジェクションをさらに深く理解するため、その概念から全体図、詳細なテクニックまでを学びます。 |

| 16 | ワイヤレスネットワークのハッキング | 既に一般的になっているワイヤレスネットワークに対しての攻撃手法を学びます。認証方法や暗号化方法、WEPだけでなくWPAに対するハッキング手法や、Bluetoothへのハッキングも学びます。 |

| 17 | モバイルプラットフォームへのハッキング | iOSやAndroid、WindowsPhone等への攻撃手法を学びます。マルウェアやルート化だけでなく、WiFi/Bluetoothを使った攻撃やアプリケーションのサンドボックス化回避、アプリストアを利用した攻撃手法など、トレンドに沿った内容を理解します。 |

| 18 | IoTへのハッキング | IoTデバイスは今や重要インフラの一部となっています。設定ミスや脆弱性があった場合、IoTは個人データやプライバシーだけでなく、身体的な安全性にとって今までにない重大なリスクをもたらします。Webカメラ、自動車、工業機器、ドアロックなど、インターネットに接続されているスマートデバイスを侵害するためにIoTの技術を理解し、そのハッキング方法について学びます。 |

| 19 | クラウドコンピューティング | 利用が拡大するクラウド環境において、攻撃も激化しています。クラウドの構成モデルやアーキテクチャを理解し、仮想化技術がどのように使われ、どのような弱点を持つかを学びます。Webアプリのモジュールで学んだように、常時インターネットに接続され、複数のサプライチェーンが組み合わさるクラウド環境では、Webアプリの脆弱性スタックよりさらに大きなスタックとなり、脅威の種類は膨大になります。 |

| 20 | 暗号技術 | 様々存在する暗号化技術の中から、攻撃対象に使われる技術について学びます。それぞれ暗号を解読するツールやテクニックを使いながら、攻撃者は暗号解読に際し、基本的な考え方として「暗号解読者が暗号化された情報にアクセスする」という仮定に基づいて攻撃を行うという事を理解します。 |

最新のラボ環境が整っています。

充実したコンテンツが揃っています。

1.CCNAレベルのネットワークに関する内容

2.LPIC Level1程度のLinuxに関する内容

3.企業で導入されているFirewallなどネットワーク・セキュリティ機器の構成に関する内容

4.下記ツールの使い方

・Wireshark や tcpdump

・nmap

・ローカルプロキシ(Burp Suite、Owasp Zed Attack Proxy、Fiddler)

・プログラミング(C/Perl/Java/PHP)

・ネットワーク構築

・ネットワークトラブルシュート

・パケット解析

・ペネトレーションテスト

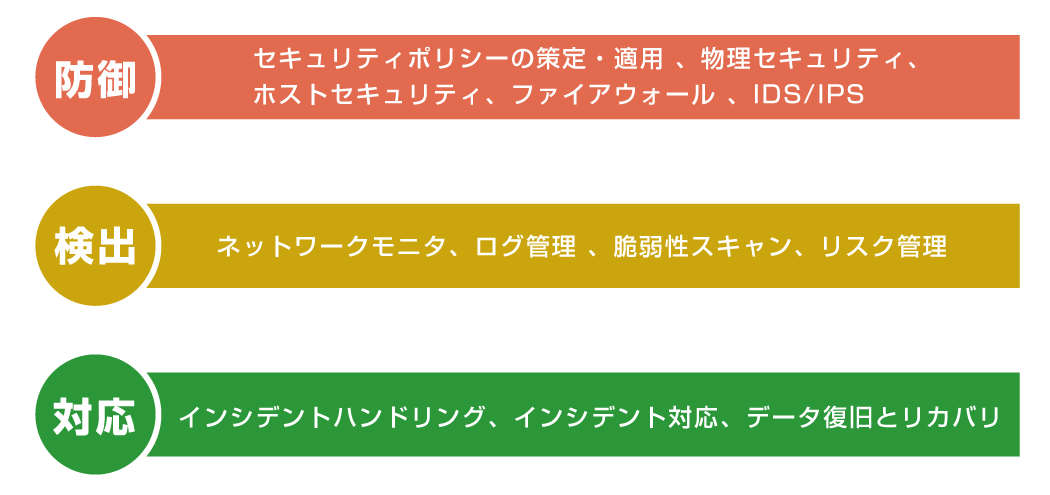

ネットワークエンジニアがインシデントに対し初期段階から“防御、検出、対応”ができれば、企業や組織は、インシデントの事態が悪化するのを最小限に留めることができます。また、ネットワークの構築や再構築に対する潜在的なインパクトを最小化することができます。

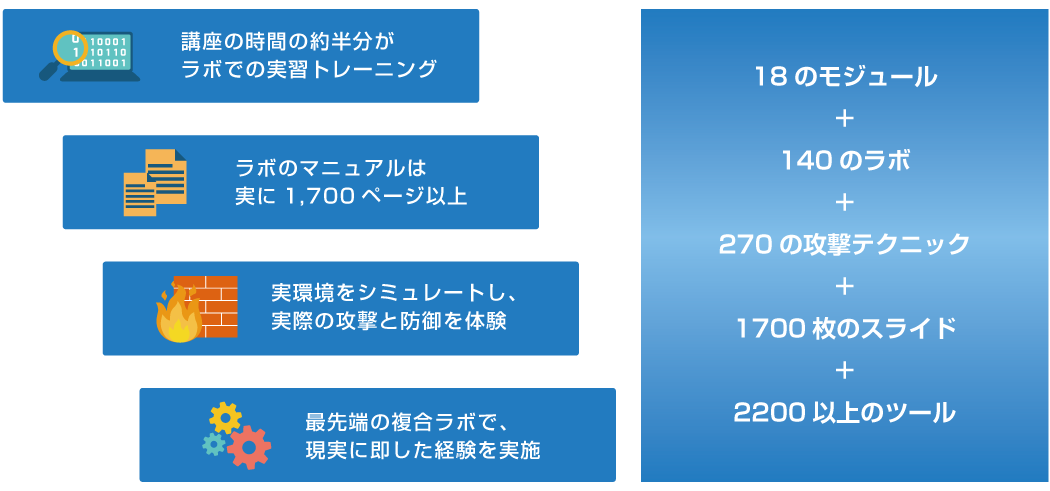

CNDは実践を重視し、防御の方法論だけでなく「検出」や「対応」の演習を重ねて行います。CEH同様、仮想環境の“iLabs”を利用することで極めて実践的な防御技術を学べます。

| 01 | コンピュータネットワークと防衛の基礎 | 08 | IDSの安全な構成と管理 |

|---|---|---|---|

| 02 |

ネットワークセキュリティの脅威、脆弱性、 攻撃 |

09 | VPNの安全な構成と管理 |

| 03 |

ネットワークセキュリティのコントロール、 プロトコル、デバイス |

10 | ワイヤレスネットワークの防御 |

| 04 | ネットワークセキュリティポリシーのデザインと実装 | 11 | ネットワークトラフィックのモニタリングと分析 |

| 05 | 物理セキュリティ | 12 | ネットワークリスクと脆弱性管理 |

| 06 | ホストセキュリティ | 13 | データのバックアップとリストア |

| 07 | ファイアウォールの安全な構成と管理 | 14 | ネットワークインシデント対応と管理 |

最新のラボ環境が整っています。

ネットワークエンジニアとして2~3年程度の経験があり、OSやネットワークの概念について基礎的な知識を有していること

ネットワークエンジニア、セキュリティアナリスト、ネットワークオペレーションに従事する全ての方

5日間(10:00 ~ 18:00)※速習コース(3日間)もあります

講座終了後のアンケートにおいて、8割のお客様が、

「よく理解できた(理解度90%)」または「ほぼ理解できた(理解度70%)」と回答しています。

講師陣の豊富な知見やエッセンスも非常に有益ですし、加えてCEHハンズオンのラボの内容がポイントを押さえていて、新たな学びだけでなく、棚卸しという観点でもすごく良いものだと強く感じました。

2017年1月に開講しました、第1回CNDコースに参加された受講者様にお話しを伺いました。

講義だけでなく、仮想環境での各種ツールを利用して、実際に設定や対策の効果を学ぶことができることや、講義が行われる教室だけでなく、受講後も6ヶ月間自社、自宅でも仮想環境にアクセスして演習が可能な所に魅力を感じました。

単にツール等を導入するのではなく、それをどのような考えで設定し、運用していくかが理解できたことはよかったと思います。単なるツールの使い方で終わらないことがよかったです。

経験からなんとなくセキュリティポリシーを決定するのではなく、押さえる所を押さえた明確なセキュリティポリシーの作成が可能になると思いました。

コンピュータハッキング痕跡調査員(CHFI)コースでは、高度なセキュリティ研修プログラムにより、侵入者の足跡を見つけ出し、告発に必要な証拠を正しく集めるスキルを習得できます。

主なフォレンジック調査のシナリオをカバーした統合型コースで、受講者は、コンピュータフォレンジック調査を成功させ、犯人の告発につなげる上で欠かせない、様々なフォレンジック調査のテクニックや一般的なフォレンジックツールを実地体験することができます。

ECSP .Javaコースは、安全で改修しやすいプログラムを設計し、コーディングする技術をお教えします。ソフトウェアの脆弱性やバグは、ロジックの欠陥が原因です。

攻撃者は、アプリケーションやサーバーの脆弱性をスキャンし、これらの脆弱性を使用しようとします。攻撃が成功すればコンピュータシステムやネットワークの制御を奪われてしまいます。Webアプリケーションの攻撃を防ぐため、セキュアプログラミングはベースであり、最重要スキルです。

Javaアプリケーションのセキュリティを左右するのは、設計/コード化段階のプログラマの警戒度次第です。

Javaアプリケーションのセキュリティは、潜在的なセキュリティ脅威がないか、アプリケーションを絶えずチェックすることで維持できます。

アプリケーションの初期設計はセキュアアプリケーションの作成で重要な役目を果たします。